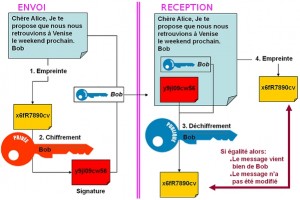

- Calcul de l’empreinte (on dit aussi hash, ou parfois condensat/condensé ) des données à signer.

- Chiffrement de l’empreinte à l’aide de la clé privée de l’émetteur dont lui seul dispose et qu’il conserve précieusement. Le résultat de ces deux action produit la signature des données.

- Déchiffrement de la signature avec la clé publique de l’émetteur qui est une information librement diffusée. Cela permet de retrouver l’empreinte associée aux données signées.

- Calcul de l’empreinte des données signées. On vérifie que cette empreinte correspond à la précédente, auquel cas la signature est valide : les données sont donc intègres et l’identité de l’expéditeur est vérifiée.

=> Envoi des données en clair et de la signature au destinataire (avec éventuellement le certificat de l’émetteur contenant sa clef publique)