Ce billet m’est largement inspiré par l’article Wikipedia version anglaise ainsi que par ma traversée attentive de l’évènement qui m’aura permis de revisiter TLS, les sockets Python et TCPDump.

Je sais, comme dirait ma mère à @turblog : « pffff, c’est compliqué !« . Mais, je peux vous éclairer.

J’avais par ailleurs publié dès le 11 avril sur le site d’Alliacom mon analyse à chaud de la situation.

Ce post servira de trame à notre Afterwork Alliacom du jeudi 24 avril 2014 à 18h00.

En l’écrivant, je me remémore curieusement / furieusement une vidéo de Julien Codorniou à CONF@42 – Facebook – Why hackers will rule the world et la nécessité d’être un peu DEV pour comprendre le monde d’aujourd’hui. Nécessité de l’être même davantage si on ne veut pas que le gimmick se transforme en Why hackers will ruin the world !

Chronologie :

- Janvier 1999 : RFC 2246 on passe de SSLv3.0 à TLS1.0

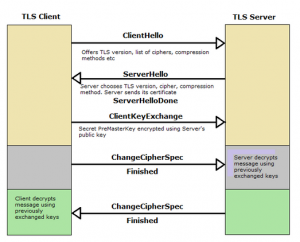

- Février 2012 : RFC 6520. L’extension Heartbeat ! Un des gros soucis de TLS, la phase de négociation aussi appelée handshake est très consommatrice en ressources, on crée donc une extension pour garantir qu’une connexion est toujours vivante (keep-alive). Simple échange de messages entre les 2 pairs détaillé sur son blog par Stéphane Bortzmeyer dès 2012. Il aurait pu nous prévenir de la faille 🙂

« Heartbeat fournit un moyen de tester et de maintenir vivante un lien de connexion sécurisé sans être obligé de renégocier une connexion« .

- 31 décembre 2011 : Robin Seggelmann réalise le comit fatal, en implémentant Heartbeat au sein d’openSSL. Beaucoup d’annedotes invérifiables pas forcément glorieuses pour l’auteur circulent sur internet sur les conditions de cette réalisation.

- 14 mars 2012 : openSSL v1.0.1 est publiée. Cette version est la première à intégrer le bug.

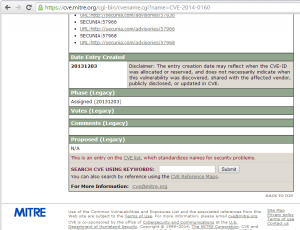

- 3 décembre 2013 : réservation du CVE – 2014 – 0160 sur le site du MITRE, par qui ? pour quoi ?

- 21 mars 2014 : Bodo Moeller et Adam Langley de Google publient un patch corrigeant le bug découvert auparavant par Neel Mehta membre de l’équipe sécu de Google.

- 31 mars 2014 ; CloudFlare patche ses serveurs après avoir été mystérieusement averti et avoir signé un accord de non-divulgation.

- 1er avril 2014 : Google notifie openSSL de la faille.

- 3 avril 2014 : Codenomicon, une société de cybersécu finlandaise rapporte à son tour le bug qu’elle signale au CERT finlandais.

- 7 avril 2014 ; la version 1.0.1g d’openSSL intégrant le patch est publiée.

- Dans la nuit du 7 au 8 avril, Cloudflare sur son blog et Codenomicon (qui a imaginé le nom de la faille et dans la foulée déposé le nom de domaine heartbleed.com) lancent le buzz volant la vedette à Microsoft qui devait être ce même jour sur le grill du fait de l’arrêt de maintenance pour Windows XP.

Le bug :

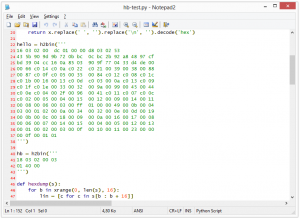

- Une bonne démonstration technique de la cause sur le blog de Lexsi ou sur le site de The Register. Il s’agit en termes techniques d’un très banal buffer overflow.

- Une présentation très pertinente de DenyAll sur le sujet.

- Les versions impactées : 1.0.1 à 1.0.1f, la version 1.0.1.g étant la version patchée.

- En raccourci : le bug vous permet de voler le contenu de la mémoire du serveur vulnérable auquel vous vous connectez par paquets de 64 Ko.

- Une explication simplifiée en images:

- Ne pas oublier que le bug est une faille d’implémentation et ne remet absolument pas en cause TLS.

- Cette faille apparaît très tôt après le gotoFail d’Apple et les déboires de GnuTLS.

- Microsoft et Oracle (Java) traditionnels gros pourvoyeurs de failles en tout genre rigolent doucement de la situation car non touchés par leur implémentation.

- Vous voulez la liste des produits impactés ?

- Conduite à tenir pour les utilisateurs des systèmes vulnérables : changement de mot de passe après patch du site impacté, révocation des certificat après regénération de clefs.

Les risques :

- Vol de mots de passe, clefs privée, numéro de CB, …

- Ecoute d’échanges numériques.

Démonstration :

- Sur des sandboxes internes à Alliacom

Sur des sites non patchésahhh non ça c’est interdit 🙂- En utilisant les démonstrateurs plus ou moins faibles/fiables en ligne.

- Cloudflare challenge : 4 personnes ont réussi à récupérer une clef privée sur un serveur de tests. Cela leur a demandé de générer entre 200 000 et 2 500 000 requêtes.

- Limites : exploits basiques largement diffusés mais outils d’attaque pertinents rares et complexes. Il est amusant de constater que dans un tweet du 7 avaril, Adam Langley pensait qu’il n’était pas possible de voler une clef privée.

Conséquences :

- Depuis mars 2012, vos mots de passe de 47 caractères dont 13 caractères spéciaux ne vous protègent pas de grand chose.

- NSA au courant (

on me dit dans l’oreillette que Vupen revend l’exploit depuis 18 moisBad joke !) ? Théorie du complot ? - Sale temps pour les bibliothèques SSL (Apple et GnuTLS).

- Coup de mou et stress test pour les autorités de certification et les CRL qui explosent.

- Tests non fiables et sécurité en carton (attention, rien ne remplace un audit de vos équipements et recherche d’utilisation d’openSSL par des professionnels)

- 500 000 serveurs webs touchés (plus autant d’équipements réseau ?)

- Je veux un IDS/IPS. Tu l’as vu passer mon \x16\x03\x02\x00 ?

- openSSL => fork LibreSSL lancé par quelques membre de la communauté openBSD. La concurrence, ça dope la qualité ? En tout cas, ça fait maigrir : on parle de 90 000 lignes de code C supprimées.

- Communauté opensource : des voix s’élèvent déjà pour critiquer la faible qualité d’openSSL qui a bénéficié de 800 $ de dons la semaine de la divulgation de la faille. Que se passerait-il avec du code propriétaire ? Personne ne serait au courant sauf ceux ayant découvert la faille après reverse engineering (ah non c’est vrai, c’est interdit …)

- Autres victimes collatérales : découverte dans les produits de notre ami éditeur xxxxx de bibliothèques openSSL 0 .9.8a (antédiluviennes ? = avant le bug de l’an 2000 ) datant de 2000 et farcies de failles … mais non vulnérables à Heartbleed !

- Non, SSH n’est pas concerné !

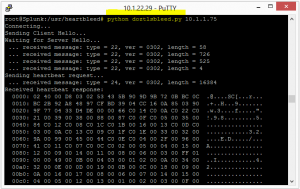

- Nous, Alliacom ? Par exemple, comment utiliser SPLUNK pour détecter ce genre d’activité suspecte.

Questions en suspens :

- Pourquoi cette date de création de l’entrée CVE – 2014 – 0160 sur le site du MITRE (2013-12-03) ?

- Je fais comment pour lire précisément telle ou telle zone mémoire ?

- A qui le tour ?

- Rappel d’une question du FIC 2014 : La cybersécurité est-elle un échec ?