Posted on 01 mars 2011.

Zoom sur la mission Jeanne d’Arc 2011

Du 28 février 2011 à la mi-juillet 2011, le bâtiment de projection et de commandement (BPC) Mistral et la frégate anti-sous-marine Georges Leygues seront déployés en mission Jeanne d’Arc 2011. Cette mission opérationnelle permettra de former 135 officiers élèves en les exposant aux opérations et enjeux d’aujourd’hui.

Le BPC Mistral - © Marine nationale

Un groupe amphibie en mission de formation

Depuis 2010 et le retrait du service actif du porte-hélicoptères Jeanne d’Arc, l’école d’application des enseignes de vaisseau et des commissaires est liée au déploiement opérationnel d’un BPC et d’une frégate.

Conduite cette année par le bâtiment de projection et de commandement (BPC) Mistral et de la frégate anti-sous-marine (FASM) Georges Leygues , la mission Jeanne d’Arc 2011 sera déployée dans un contexte interarmées et interalliés en océan Indien.

Cette mission de formation constitue le premier déploiement de longue durée ainsi que le premier contact avec les opérations pour les officiers élèves de l’École navale et de l’École des officiers du commissariat de la Marine.

Cette nouvelle formule de formation avec les BPC offre la possibilité aux officiers élèves de découvrir, dès leurs études, l’interarmées et l’amphibie qui sont deux des enjeux stratégiques majeurs de l’environnement actuel.

La FASM Georges Leygues - © Marine nat

Afin de perpétuer l’esprit forgé par le porte-hélicoptères Jeanne d’Arc , les escales du groupe école poursuivront les mêmes objectifs de formation pour les jeunes officiers, notamment l’ouverture sur le monde, l’appréhension du rôle que joue la Marine dans le soutien de la diplomatie de défense, la prise de conscience des enjeux géostratégiques dans la zone de déploiement.

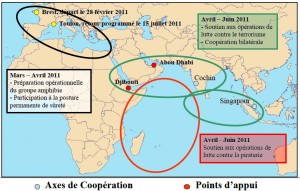

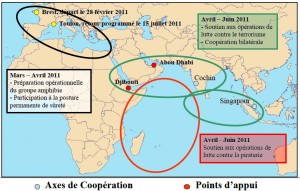

Carte de presentation de la mission

Premier déploiement des futurs officiers de Marine

Les élèves de 3ème année de l’École navale mais également les élèves commissaires, les élèves administrateurs des affaires maritimes, des médecins des armées en formation et des officiers élèves étrangers suivent cette formation à la mer.

La capacité à naviguer loin, longtemps et en équipage , constitue l’essence même du métier de marin. Avant d’exercer leurs futures responsabilités d’officier au sein des forces, cet apprentissage leur permettra de «larguer les amarres». Il s’agit pour les élèves d’acquérir une stature d’officier, grâce à la pratique du métier et à l’expérience positive de la prise de responsabilités.

Ainsi, pendant plusieurs mois en mer, leur activité sera imbriquée à la vie des bords, en participant à l’ensemble des tâches, afin d’apprendre leur métier de marin. Cette mission a également pour objectif de leur faire acquérir les compétences de chef militaire et d’homme de mer. Ils découvriront également l’importance de l’engagement maritime de la France dans le monde.

Les 135 officiers en formation participent pleinement à la mission. Cette pédagogie s’appuie sur un rythme de navigation soutenu, ainsi que sur l’enchaînement rapide d’entraînements interarmées et interalliés au sein du groupe amphibie, qui comporte un groupe tactique embarqué (GTE) de l’armée de Terre composé d’une unité de manœuvre blindée et de ses appuis, ainsi que d’une unité aéromobile.

Les 135 officiers en formation participent pleinement à la mission. Cette pédagogie s’appuie sur un rythme de navigation soutenu, ainsi que sur l’enchaînement rapide d’entraînements interarmées et interalliés au sein du groupe amphibie, qui comporte un groupe tactique embarqué (GTE) de l’armée de Terre composé d’une unité de manœuvre blindée et de ses appuis, ainsi que d’une unité aéromobile.

La promotion 2011 en chiffres :

→ 135 élèves dont 25 femmes, issus de tous corps d’officiers participent à cette mission de formation :

- 93 enseignes de vaisseau issus de l’Ecole navale ou recrutés sur titre (promotion 2008)

- 12 commissaires élèves de la promotion « Delaborde » (2009-2011)

- 5 administrateurs des affaires maritimes

- 7 médecins des armées

- 18 officiers élèves étrangers en provenance d’Allemagne, du Bénin, du Brésil, du Cameroun, de Corée du Sud, de Djibouti, d’Espagne, de Grande-Bretagne, du Koweït, du Liban, de Madagascar, de Malaisie, du Maroc, de Tunisie ou du Togo.

→ 14 sous-lieutenants des Écoles de Saint-Cyr Coëtquidan embarqueront durant la première partie du déploiement de la Mission Jeanne d’Arc 2011.

Pour en savoir plus :

01/03/2011 – Sources : © Marine nationale

Officiers élèves : première fois sans la Jeanne d’Arc

Le Mistral quitte Brest cet après-midi. Un détachement du 3eme régiment d’infanterie de marine de Vannes a embarqué à bord samedi.

Activité intense, samedi au quai oblique de la base navale. L’équipage du Mistral, qui a accosté à 9 h, s’affaire à embarquer le matériel et les hommes d’un groupe tactique embarqué (GTE) du 3e Régiment d’infanterie de marine de Vannes composé de 206 hommes et 54 véhicules de tous types.Dans les entrailles du bâtiment de projection et de commandement (BPC), pas de pagaille. Jeeps, véhicules blindés légers, camions de logistique et de dépannage, char AMX… Tout est rangé au centimètre près sur les deux ponts. Aucune place n’est perdue…

Des hélicos aussi

« Le groupement tactique embarqué du 3e Rima servira à valider le nouveau concept d’entraînement amphibie, explique l’enseigne de vaisseau Romain Eivrard, chargé du bureau logistique. La Marine doit en effet s’adapter à l’évolution du contexte international, et aux conflits locaux qu’elle engendre. Les BPC de classe Mistral ont été conçus pour répondre à ces exigences.

Afin d’acheminer tout type de véhicule depuis le bâtiment à la mer, vers la terre (port, plage…), le radier du navire peut ainsi accueillir quatre chalands de transport de matériel. Deux de ses engins ont d’ailleurs été embarqués dans le Mistral, samedi. Plus un hélicoptère Alouette.

Et ce n’est pas fini. « Au large de Toulon, nous embarquerons aussi deux Gazelles et deux Puma, ainsi que le personnel de l’Aviation légère de l’armée de terre », souligne l’enseigne de vaisseau Marine Monjardé, conseiller communication de la Mission Jeanne d’Arc.

À la pointe

Une fois ces embarquements achevés, la campagne de formation débutera réellement. Le Mistral accomplira une série d’exercices « qui se dérouleront au fil du déploiement dans les pays que nous sommes amenés à visiter, poursuit Romain Eivrard. Les officiers élèves embarqués y participeront afin de s’adapter aux opérations amphibies ».

Cette première campagne sans la Jeanne d’Arc marque une vraie rupture pour la Marine. Finie, la formation des futurs officiers sur un navire dédié. Et les escales prestigieuses qui allaient avec. En temps normal, le Mistral est un navire opérationnel, avec toutes les contraintes que cela engendre. Mais aussi l’avantage, pour les élèves, de se confronter à un navire embarquant la toute dernière technologie…

Trois points chauds

La promotion 2008 de l’École Navale et ses instructeurs ont embarqué le 6 février à Toulon. Elle est composée de 134 élèves dont 25 femmes, issus de tous les corps d’officiers, et 17 officiers élèves étrangers.

La campagne de formation les fera passer par trois points chauds : en mars et avril, en Méditerranée, la préparation opérationnelle du groupe amphibie ; en avril-juin, dans une zone de Djibouti à Singapour, soutien aux opérations de lutte contre le terrorisme, la coopération bilatérale ; et pour finir, participation à l’opération européenne de lutte contre la piraterie « Atalanta » dans le golfe d’Aden et dans le bassin somalien.

lundi 28 février 2011 – Ouest France

Mission Jeanne d’Arc. Mistral gagnant

Certains pleurent la Jeanne d’Arc pour le symbole et l’exotisme. Mais les 134 officiers de marine qui embarquent ce matin, à Brest, à bord du Mistral, sont loin de perdre au change.

La prochaine «mission Jeanne d’Arc» quittera Brest aujourd’hui, en début d’après-midi. Depuis que la Jeanne n’est plus, les imposants bâtiments de projection et de commandement (BPC) ont pris le relais de la formation des officiers de la marine (dans la troisième année de leur cursus de quatre ans à l’École navale). Ces BPC, le Mistral et le Tonnerre basés à Toulon, embarquent des moyens aéronautiques et amphibies sans commune mesure avec la vieille Jeanne. Ils œuvrent alternativement aux côtés de la frégate anti sous-marine GeorgesLeygues.

Mission Jeanne d'Arc. Mistral gagnant.

Plus dans l’action que dans la représentation

Véritable plate-forme de déploiement au long cours, le Mistral n’occupe, en revanche, plus de manière aussi lisible, son rôle d’ambassadeur. D’ailleurs, les tours du monde avec des escales clairement définies tout au long du périple, ont laissé leur place à des périodes d’opération dans de larges zones géographiques, autour des pays du golfe et en océan Indien. On ne part plus pour le «grand tour», pour ces chatoyantes escales qui ont fait la réputation de la Jeanne mais pour des missions de coopération et d’appui au sein de dispositifs militaires existants. Exit le rôle d’ambassadeur? Si les cocktails n’ont pas entièrement déserté le Mistral, les escales ne sont plus aussi scintillantes. On évoque, pour cette nouvelle campagne, des pauses techniques à Djibouti, à Abou Dhabi. D’autres, si possible, à Cochin et Singapour… si le programme le permet. En effet, les spectaculaires renversements politiques qui agitent le continent africain pourraient modifier le périple du navire à l’impressionnante capacité de déploiement, notamment hospitalière, ses 69 lits (extension possible à 100), ses deux salles d’opération et sa salle de radiologie.

Tout le confort moderne

La place et le confort des BPC contrastent avec les espaces très compartimentés d’une Jeanne conçue il y a un demi-siècle. L’intérieur de ces BPC répond à des normes civiles de construction et ressemble davantage à celui des navires de commerce plutôt qu’aux étriquées coques de combat. Les conditions sont idéales pour mettre en pratique et coordonner les différentes composantes embarquées. Groupe tactique de l’armée de terre (blindés et forces aéromobiles), forte composante médicale avec au moins sept médecins des armées, forces aéroportées et leur personnel d’entretien… en présence de douze commissaires élèves de la dernière promotion également formée à Lanvéoc. La grande polyvalence du BPC, couplée à ses puissants systèmes de communication et d’information, lui donne les mêmes capacités de travail qu’un poste de commandement terrestre. En plus des 134 élèves-officiers de cette nouvelle promotion, quinze lieutenants de Saint-Cyr embarquent à leurs côtés durant la première partie de ce déploiement. Le retour est programmé à Toulon, le 15juillet prochain.

28 février 2011 – Le Télégramme – Stéphane Jézéquel

Mission Jeanne d’Arc : le BPC Mistral à Brest samedi matin

Le Bâtiment de projection et de commandement Mistral est attendu samedi matin à Brest. Parti dimanche dernier de Toulon, ce gros navire porte-hélicoptères de 21 600 tonnes accostera au port militaire vers 9 h. Lundi, il quittera Brest accompagné de la frégate Georges Leygues pour quatre mois et demi de mission en direction de l’océan Indien. Les deux bâtiments embarqueront une centaine d’officiers élèves, qui réaliseront à cette occasion leur stage d’application à la mer. Le groupe Jeanne d’Arc comportera également des unités de l’armée de Terre (hommes, hélicoptères et véhicules), ce qui lui permettra, le cas échéant, de participer à différentes opérations. L’embarquement de ces éléments de l’armée de Terre se fera aujourd’hui. Comme son sister-ship, le Tonnerre, le BPC Mistral a été construit à l’arsenal de Brest.

Vendredi 25 février 2011 – Ouest France

Mistral et Tonnerre